در کنفرانس سالانه هک امسال، Black Hat Asia، تیمی از محققان امنیتی فاش کردند که چگونه مجرمان سایبری به طور پنهانی از کارتهای اعتباری دزدیده شده استفاده میکنند و گزینه «کس دیگری آن را دریافت میکند» در طرحی که بیش از 400000 دلار در آن دزدیده شده بود فقط دو سال .

9to5Mac Security Bite به طور انحصاری برای شما آورده شده است Mosyle، تنها پلتفرم یکپارچه اپل. آماده سازی دستگاه های اپل برای کار و ایمن سازی سازمانی همه کاری است که ما انجام می دهیم. رویکرد یکپارچه منحصربهفرد ما برای مدیریت و امنیت، راهحلهای امنیتی پیشرو در صنعت اپل را برای سختسازی و انطباق کاملاً خودکار، EDR نسل بعدی، Zero Trust مبتنی بر هوش مصنوعی و مدیریت امتیازات اختصاصی با قدرتمندترین و مدرنترین Apple MDM ترکیب میکند. در فروشگاه. نتیجه یک پلتفرم یکپارچه اپل کاملاً خودکار است که در حال حاضر توسط بیش از 45000 سازمان استفاده میشود تا میلیونها دستگاه اپل را آماده کار بدون زحمت و مقرون به صرفه کند. آزمایشی تمدید شده خود را درخواست کنید امروز و درک کنید که چرا Mosyle تنها چیزی است که برای کار با اپل نیاز دارید.

به گفته Gyuyeon Kim و Hyunho Cho از موسسه امنیت مالی کره جنوبی، در سپتامبر 2022، او و همکارش یک سری حملات سایبری را علیه بیش از 50 فروشگاه آنلاین قانونی کشف کردند که نقض قابل توجه داده ها را آشکار کردند. با این حال، پس از تجزیه و تحلیل بیشتر، آنها متوجه شدند که عوامل مخرب به چیزی بیش از سرقت سریع اطلاعات کاربران علاقه مند هستند.

مجرمان سایبری با موفقیت صفحات پرداخت این فروشگاه های آنلاین را دستکاری کرده اند تا علاوه بر سرورهای قانونی، اطلاعات کارت اعتباری و شخصی را به سرورهای خود منتقل کنند تا شناسایی نشوند.

این دو گروه امنیتی در جلسه توجیهی Black Hat خود گفتند: «این گروههای تهدید از استراتژیهای مختلف فرار برای جلوگیری از شناسایی صفحات فیشینگ توسط مدیران و کاربران سایت، با استفاده از آسیبپذیریها و ابزارهای متعدد استفاده کردند.

با این حال، سرقت کارت های اعتباری تنها بخشی از برنامه بود.

بر اساس این مطالعه، یکی از راههای اصلی سودآوری بازیگران بد، استفاده از سیاست «انصراف از تماس» فروشگاه اینترنتی اپل بود. کیم توضیح داد: «هدف نهایی این عملیات سود مالی بود.

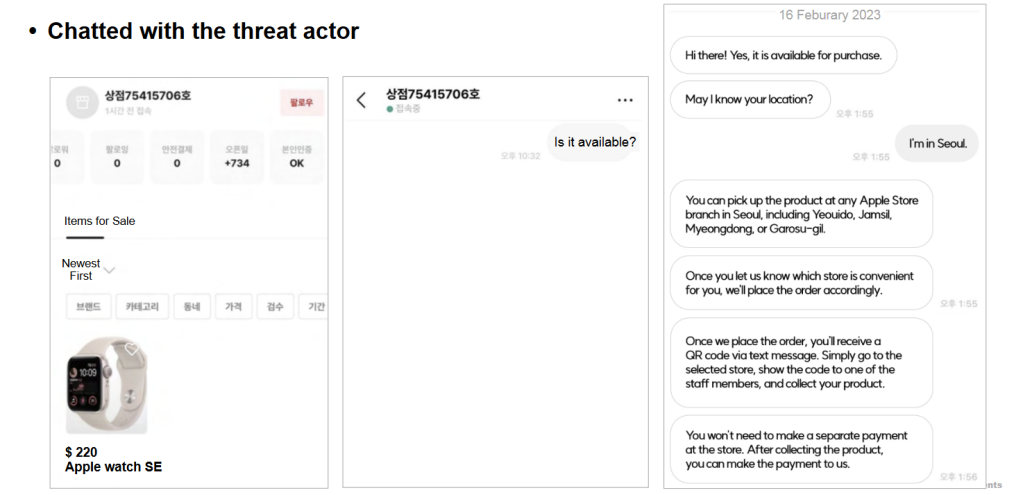

این برنامه با فروش محصولات جدید اپل با قیمت های “تخفیف” در فروشگاه های دست دوم آنلاین در کره جنوبی آغاز می شود. با توجه به آنچه که تحقیق توصیف می کند، به نظر می رسد که اینها معادل یک Craiglist یا eBay هستند. هنگامی که خریدار با فروشنده یا در این مورد، عوامل مخرب به توافق می رسد، از جزئیات کارت اعتباری سرقت شده قبلی برای خرید خود محصول از فروشگاه اپل استفاده می شود.

تصویر از طریق کلاه سیاه آسیا/گیویون کیم و هیونهو چو

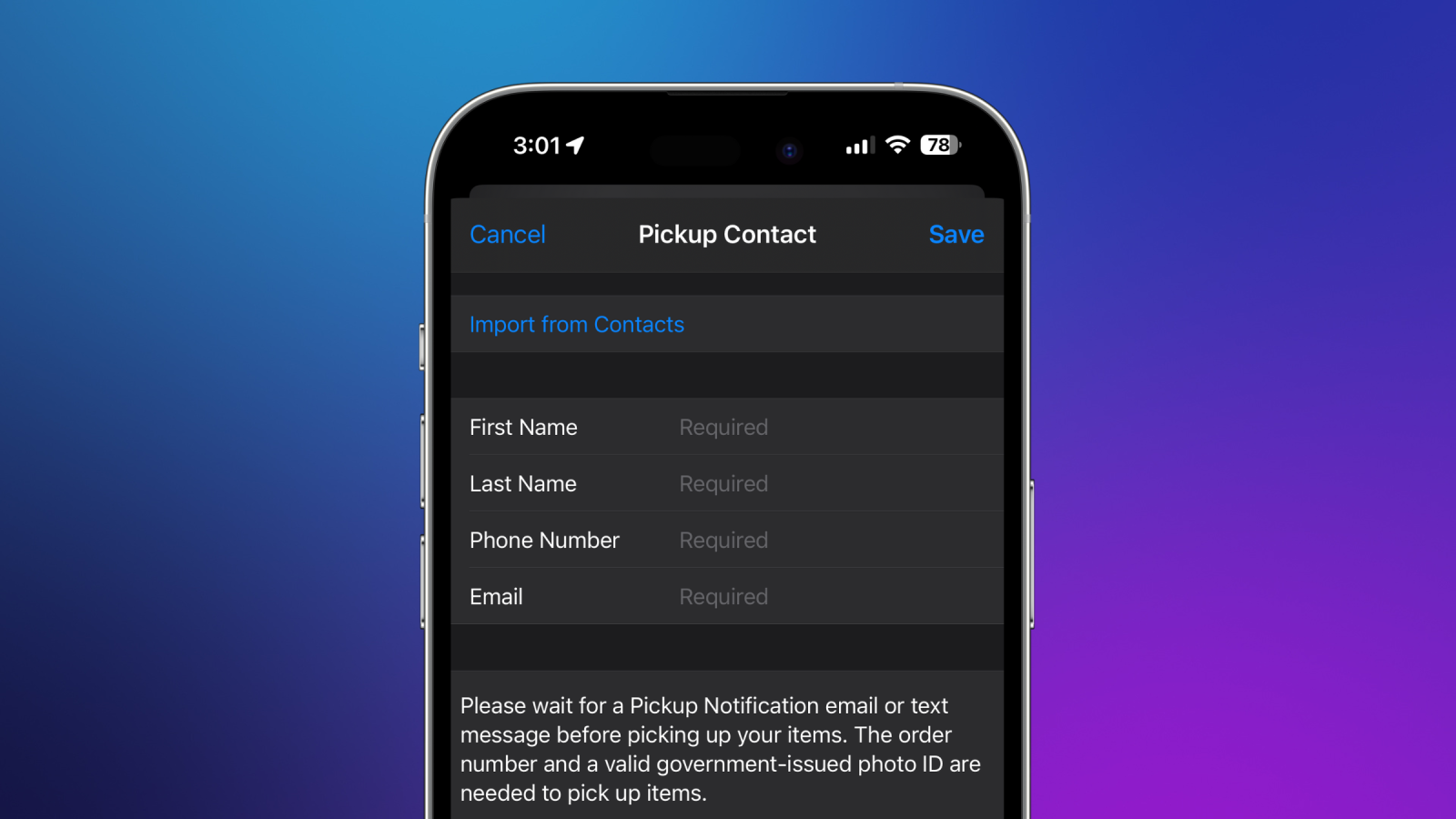

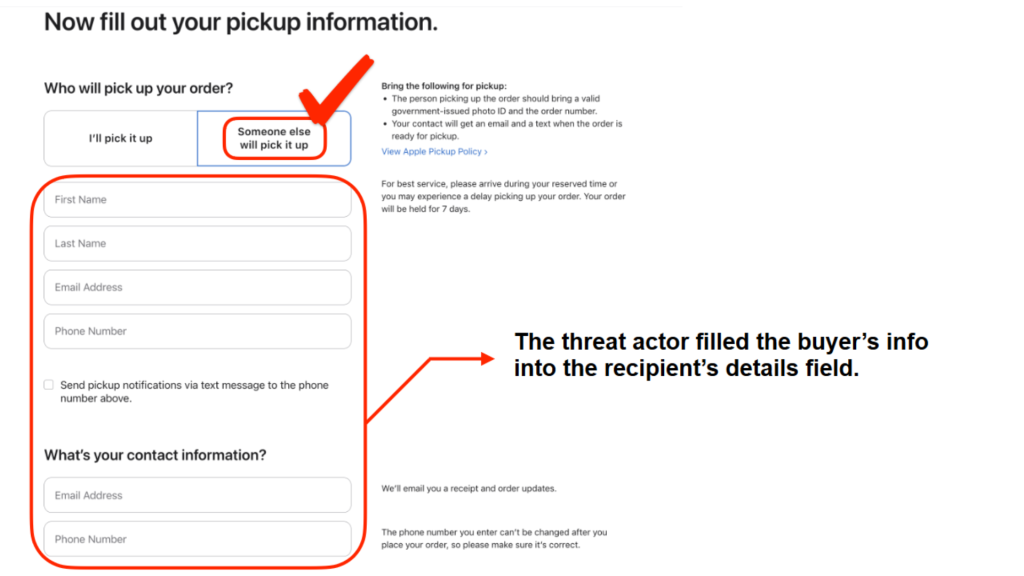

مجرمان سایبری به جای ارسال آن، آیتم را روی گزینه “Someone other will pick it up” در وب سایت اپل تنظیم می کنند. این به افراد مجاز اجازه میدهد تا با ارائه یک شناسه عکس دولتی و کد QR/شماره سفارش، سفارشهای آنلاین را در فروشگاه اپل دریافت کنند. خریدار فروشگاه دست دوم به عنوان شخص ثالثی تعیین میشود که میتواند محصولی را که ناآگاهانه با کارت اعتباری سرقت شده خریداری کرده است، بازیابی کند.

تنها پس از اینکه خریدار محصول را جمع آوری کرد، احتمالاً از طریق فروشگاه صرفه جویی پرداخت می کند. اگر خریدار مبلغ توافق شده را ارسال نکند، بازیگر بد ممکن است بازی را از دست بدهد.

به عنوان مثال، یک آیفون 15 کاملاً جدید به ارزش 800 دلار می تواند با قیمت 700 دلار در بازار دست دوم عرضه شود. قیمت آنقدر پایین خواهد بود که علاقه ایجاد کند، اما آنقدر بالا خواهد بود که مانند یک کلاهبرداری ظاهر نشود. پس از یافتن یک خریدار علاقه مند، مجرمان دستگاه را با استفاده از یک شماره کارت اعتباری سرقت شده که از طریق عملیات فیشینگ به دست آمده بود، خریداری می کردند و 700 دلاری را که خریدار در فروشگاه صرفه جویی پرداخت می کرد، به جیب می زدند.

تصویر از طریق کلاه سیاه آسیا/گیویون کیم و هیونهو چو

با اشاره به ارائه این محقق در Black Hat Asia در موردی شدیدتر، از یک کارت دزدیده شده برای پرداخت 10000 دلار در فروشگاه اپل استفاده شد، اما امتناع اپل از همکاری به دلیل مقررات داخلی، این تحقیقات را مختل کرد. با وجود تلاشهای آقای یون برای گزارش فوری این حادثه به شرکت کارت و پلیس، عدم همکاری اپل منجر به تاخیر بیش از یک ماهه در تحقیقات شد. امتناع اپل از ارائه هرگونه اطلاعات با استناد به سیاست داخلی، علیرغم تاکید این شرکت بر حفظ حریم خصوصی، انتقاداتی را هم در داخل و هم در ایالات متحده برانگیخته است.

Gyuyeon Kim و Hyunho Cho این پروژه را “Poisoned Apple” می نامند که می گویند در دو سال گذشته 400000 دلار درآمد داشته است. محدوده کنونی به کره جنوبی و ژاپن نیز کشیده شده است، اما دلیلی وجود ندارد که جنایتکاران در کشورهای دیگر، از جمله ایالات متحده، همین کار را انجام دهند.

چه کسی پشت این طرح است؟

محققان معتقدند مقصران در جایی در چین مستقر هستند زیرا صفحات وب فیشینگ از طریق یک ISP چینی ثبت شده اند. به طور معجزه آسایی، در حین مرور انجمن های دارک وب، آنها همچنین اشاره های چینی ساده شده ای از همان آدرس ایمیل را در کد منبع پیدا کردند.

توضیحات کامل و ارائه کلاه سیاه را اینجا ببینید.

مطالب بیشتر در این سریال

آرین را دنبال کنید: توییتر/Xلینکدین، بحث و گفتگو

FTC: ما از لینک های وابسته به صورت خودکار و درآمدزا استفاده می کنیم. بیشتر.